Comment fonctionne le brouillage GPS ?

A la Une, Non classifié(e), Numérique, Risque et cybersécuritéPour la majorité d’entre nous qui utilise un GPS – Global Positioning System - pour se guider au quotidien ou sur la route des vacances, quelle n’est pas la catastrophe quand celui-ci ne fonctionne pas !

Villes connectées : comment mettre l’éthique au cœur de la sécurité ?

A la Une, Europe, Non classifié(e), Numérique, Risque et cybersécurité, Société

Deux ans et demi après son démarrage, le projet européen IMPETUS délivre une plateforme du même nom dédiée à la sécurisation des villes intelligentes. Cette plateforme IMPETUS intègre huit outils mêlant technologies de pointe, considérations…

Angelia et ShareID sécurisent l’identité et le patrimoine numériques

A la Une, Data et IA, Non classifié(e), Risque et cybersécurité, Start-up

Les start-up Angelia et ShareID œuvrent pour simplifier nos démarches en ligne, tout en garantissant une sécurisation forte de leur service. D’un côté, ShareID, incubée à IMT Starter, offre un service d’authentification liée à…

Comment anonymiser des données personnelles ?

A la Une, Data et IA, Non classifié(e), Numérique, Risque et cybersécurité

Tribune rédigée par Maryline Laurent, professeure et directrice du département Réseaux et services de télécommunications de Télécom SudParis, et Nesrine Kaaniche, enseignante-chercheuse à Télécom SudParis.

En 1997, la chercheuse…

Explosion d’un camion de gaz à Fillinges : comment éviter une nouvelle catastrophe ?

A la Une, Matériaux, Risque et cybersécurité

Tribune rédigée par Frédéric Heymes, professeur en risques industriels à IMT Mines Alès.

Un accident de poids lourd a eu lieu le 20 janvier 2023 vers 8H00 dans la vallée du Giffre (Haute-Savoie) et a donné lieu à une importante…

Cyberattaques des hôpitaux : que veulent les hackers ?

A la Une, Non classifié(e), Risque et cybersécurité, Société

Article rédigé par Claudine Guerrier, Professeur à Institut Mines-Télécom Business School.

Le 20 août 2022, le Centre Hospitalier Sud Francilien (CHSF) de Corbeil-Essonnes a été victime d’une cyberattaque. Pour le vice-amiral…

Comment lutter contre les cyberattaques ?

A la Une, Numérique, Risque et cybersécurité

Hervé Debar, Télécom SudParis – Institut Mines-Télécom

Plusieurs cyberattaques ont été rapportées dans la presse récemment. La mairie de Caen et le département de la Seine-Maritime ont fait mention d’interruptions de service…

Stratégie nationale cyber : Télécom SudParis co-pilote SuperviZ

A la Une, Institutionnel, Risque et cybersécurité

Le programme et équipement prioritaire de recherche (PEPR) Cybersécurité vise à renforcer l’excellence de la recherche française et soutenir le développement de la filière cybersécurité. Lancé en juin dernier, il constitue le volet…

Les attaques par canal auxiliaire, ou comment exploiter les failles des processeurs

A la Une, Numérique, Risque et cybersécurité

Les attaques par canal auxiliaire permettent d’exploiter des informations confidentielles obtenues via la microarchitecture des appareils informatiques, c’est-à-dire les micro-processeurs. Maria Mushtaq, chercheuse en cybersécurité à…

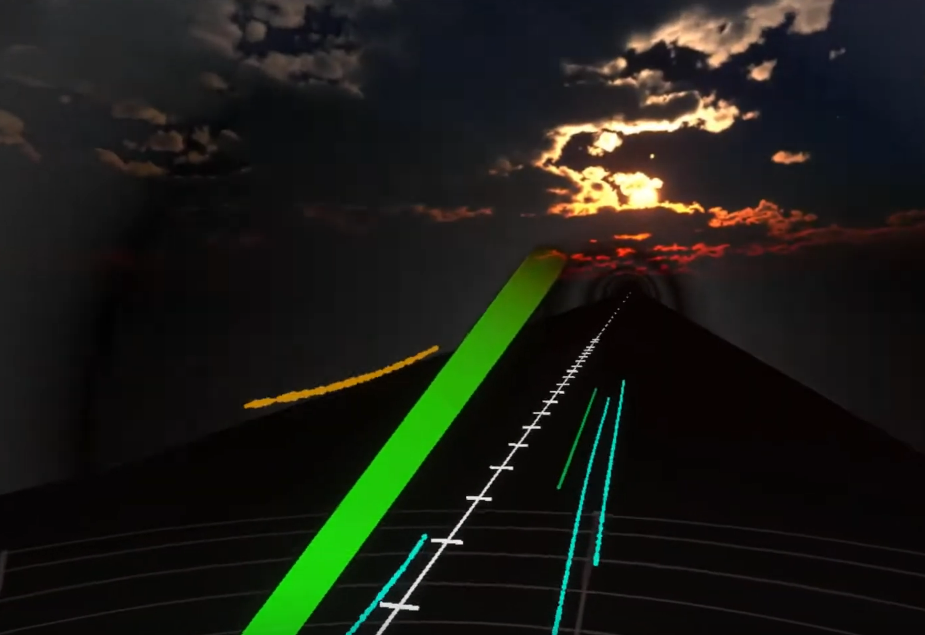

La réalité virtuelle pour mieux gérer les crises et la cybersécurité

A la Une, Numérique, Risque et cybersécurité

Connue pour son usage ludique, la réalité virtuelle offre aussi des perspectives intéressantes dans la gestion de crise et la cybersécurité. À IMT Mines Albi et IMT Atlantique, deux projets visent d’ailleurs à simuler virtuellement…