Annelie Heuser, distingueuse de distingueurs

Sélectionnée comme finaliste du prix de thèse de la Fondation Télécom qui sera remis le 24 mars prochain, Annelie Heuser cherche à mieux comprendre les attaques informatiques sur les systèmes embarqués. Durant son doctorat en mathématiques appliquées à Télécom ParisTech, elle s’est intéressée aux distingueurs, des outils statistiques permettant de comparer l’hypothèse de fonctionnement d’un système embarqué faite par un attaquant, à son fonctionnement réel.

Vous estimez votre code PIN suffisant pour protéger les données de votre téléphone portable ? Vous n’avez pas forcément tort. Après tout, en trois essais, il serait bien difficile de tomber sur la bonne combinaison de quatre chiffres parmi les dix mille possibles. Et pour les mobiles remplaçant la limite du nombre de tentatives par une augmentation du temps entre chaque mauvais essai, l’attaque par « force brute » peut également en décourager plus d’un : à raison d’un code entré toutes les heures après une dizaine de tentatives infructueuses, il faudrait à un attaquant plus d’un an pour essayer toutes les combinaisons. Seulement voilà, en matière de cybersécurité comme ailleurs, la force brute peut être surpassée par l’ingéniosité. Et c’est exactement ce qu’il se passe dans le cas des attaques par canaux cachés. Un sujet auquel Annelie Heuser, jeune chercheuse à Télécom ParisTech, s’est intéressée durant sa thèse achevée en décembre 2015.

« La meilleure illustration d’une attaque par canal caché est un voleur qui utilise un stéthoscope pour trouver le code d’un coffre-fort » simplifie la mathématicienne. Plutôt que de tester toutes les combinaisons possibles, le cambrioleur utilise l’outil médical pour écouter le clic caractéristique d’un disque du mécanisme qui s’aligne correctement lorsqu’un chiffre est correct. Le canal caché est ici le bruit émis par les verrous, capté par le stéthoscope qui permet au voleur d’accéder à une source d’information supplémentaire. Les systèmes embarqués, tels que les smartphones, sont eux aussi vulnérables à ce genre d’offensive. Mais dans ces cas là, les canaux cachés peuvent être différents : il ne s’agit plus seulement du bruit, mais aussi de la consommation d’énergie, du rayonnement électromagnétique ou encore du temps de calcul du système. « Nous pouvons savoir lorsque le système embarqué travaille ou non, mesurer son activité en réponse à la demande que nous lui faisons, et ainsi collecter des informations sur la clé cryptographique » confie ainsi Annelie Heuser. Par exemple, certains dispositifs électroniques ont une réponse plus longue ou une consommation d’énergie plus grande lorsqu’une partie de la clé essayée est correcte.

Par ses travaux, Annelie Heuser cherche à améliorer la sécurité des systèmes embarqués, présents aussi bien dans nos ordinateurs que nos téléphones portables.

Mais un problème se pose alors : les informations collectées par l’attaquant ne peuvent avoir de l’importance que si celui-ci émet une hypothèse sur le fonctionnement du chiffrement. Pour reprendre l’exemple du stéthoscope, le voleur sait que le verrou est mécanique, et qu’il fonctionne par un alignement de disques qui émettent un bruit lorsqu’ils s’alignent. S’il l’ignorait, les clics entendus n’auraient pour lui aucune signification particulière. Dans le cas des systèmes électroniques embarqués, la problématique est identique : analyser le temps de réponse n’a de sens que si l’attaquant a une petite idée du principe de chiffrement. Lorsqu’il collecte des informations sur le fonctionnement du système, il doit alors comparer la réponse de ce dernier avec la réponse qu’il attend du principe de cryptage. « Cette dépendance entre hypothèse et réalité est mesurée par un outil statistique, appelé distingueur » explique Annelie Heuser.

Trouver le meilleur distingueur

Un distingueur a donc un rôle crucial pour un attaquant, car il lui permet de détecter une corrélation entre le comportement réel du système et celui du modèle prédisant la réaction du système sur le canal caché — appelé modèle de fuite. Et comme il existe plusieurs modèles de fuite possibles, dépendant des informations que l’attaquant choisit de récupérer, il existe plusieurs types de distingueurs. « Mon travail durant cette thèse a été de mettre en place un cadre de travail pour comparer chaque distingueur et trouver le plus optimal pour un scénario donné » décrit la jeune chercheuse. L’état de l’art référence en effet plusieurs dizaines de ces outils statistiques, chacun se voulant adaptés à différentes situations. « Il peut même y avoir plusieurs distingueurs applicables pour un même système embarqué » ajoute Annelie Heuser.

Menés sous la direction d’Olivier Rioul et de Sylvain Guilley — respectivement mathématicien de la théorie de l’information et expert en sécurité des systèmes embarqués — ces travaux se basent sur la mesure du taux de succès de chaque distingueur. « Ce qui est important pour différencier des distingueurs, c’est le nombre de demandes que nous devons envoyer sur le système avant d’obtenir l’accès au système embarqué attaqué » explicite la mathématicienne. Plus le distingueur est adapté, moins il faudra de temps à l’attaque pour réussir. « Dans certains scénarios, le distingueur le plus adapté existait déjà » concède Annelie Heuser, avant de reprendre : « Mais nous avons également trouvé de tout nouveaux distingueurs optimaux dans des conditions particulières ».

Une telle recherche intéresse particulièrement les développeurs de systèmes embarqués, qui souhaitent mieux comprendre les attaques pour s’en défendre plus efficacement. Annelie Heuser était d’ailleurs lauréate en 2013 d’une bourse de recherche Google. Pour la suite de ses travaux, la jeune chercheuse restera en post-doctorat à Télécom ParisTech, et se tournera justement vers l’aspect protection en développant des codes cryptographiques. Après avoir étudié les meilleures façons d’attaquer un système embarqué, place à la sécurité !

En savoir + sur le programme Futur & Ruptures

Découvrez les autres nominés pour le Prix de thèse de la Fondation Télécom :

[one_half]

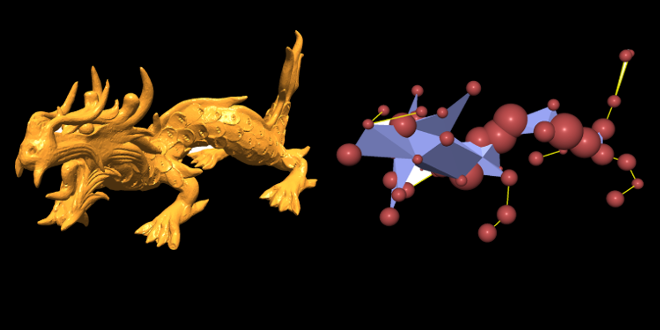

Modélisation 3D : Émilie Guy améliore l’expérience utilisateur

[/one_half]

[one_half_last]

Empreintes digitales, notre identité au bout des doigts en 3D

[/one_half_last]

Trackbacks (rétroliens) & Pingbacks

[…] Annelie Heuser, distingueuse de distingeurs […]

[…] Annelie Heuser, distingueuse de distingueurs […]

[…] Annelie Heuser, distingueuse de distingueurs […]

[…] En savoir + sur Annelie Heuser, distingueuse de distingueurs […]

[…] Annelie Heuser, distingueuse de distingueurs Modélisation 3D : Émilie Guy améliore l’expérience utilisateur authentification Badr-Eddine Benkelfat Bernadette Dorizzi biométrie biométrie digitale empreintes digitales Fondation Télécom François Lamare Futur & ruptures identification identité sécurité Télécom SudParis Yaneck Gottesman 2016-03-07 blogrecherche Partager window.___gcfg = {lang: 'en-US'}; (function(w, d, s) { function go(){ var js, fjs = d.getElementsByTagName(s)[0], load = function(url, id) { if (d.getElementById(id)) {return;} js = d.createElement(s); js.src = url; js.id = id; fjs.parentNode.insertBefore(js, fjs); }; load('//connect.facebook.net/en/all.js#xfbml=1', 'fbjssdk' ); load('https://apis.google.com/js/plusone.js', 'gplus1js'); load('//platform.twitter.com/widgets.js', 'tweetjs' ); } if (w.addEventListener) { w.addEventListener("load", go, false); } else if (w.attachEvent) { w.attachEvent("onload",go); } }(window, document, 'script')); […]

[…] Annelie Heuser, distingueuse de distingueurs Empreintes digitales, notre identité au bout des doigts en 3D abstraction 3D algorithmes Emilie Guy Fondation Télécom Futur & ruptures informatique graphique jeux vidéo Modélisation 3D simulation 3D Télécom ParisTech thèse traitement des images 2016-02-24 blogrecherche Partager window.___gcfg = {lang: 'en-US'}; (function(w, d, s) { function go(){ var js, fjs = d.getElementsByTagName(s)[0], load = function(url, id) { if (d.getElementById(id)) {return;} js = d.createElement(s); js.src = url; js.id = id; fjs.parentNode.insertBefore(js, fjs); }; load('//connect.facebook.net/en/all.js#xfbml=1', 'fbjssdk' ); load('https://apis.google.com/js/plusone.js', 'gplus1js'); load('//platform.twitter.com/widgets.js', 'tweetjs' ); } if (w.addEventListener) { w.addEventListener("load", go, false); } else if (w.attachEvent) { w.attachEvent("onload",go); } }(window, document, 'script')); […]

Laisser un commentaire

Rejoindre la discussion?N’hésitez pas à contribuer !