Phishez-nous la paix !

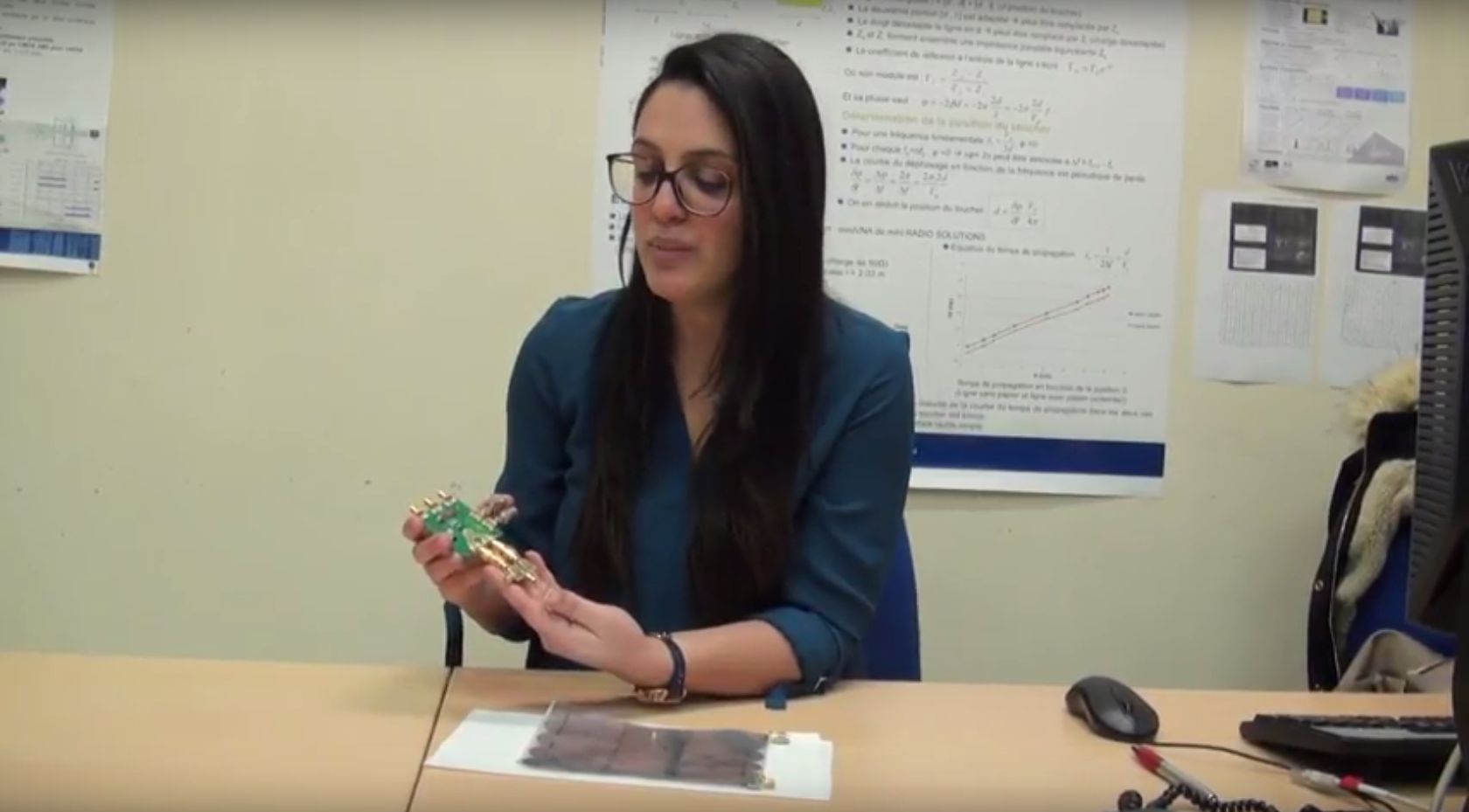

Les cyberattaques sont en hausse depuis le mois de mars 2020. Hervé Debar, chercheur à Télécom SudParis en sécurité des systèmes d’informations, nous présente les liens entre ces cyberattaques tels que le phishing et le zoom-bombing et la crise sanitaire du Covid-19.

[dropcap]P[/dropcap]our certains, la crise liée au Covid-19 offre des opportunités : bienvenue dans le monde des cyberattaques. Le mois de mars a été synonyme d’une hausse conséquente des attaques en ligne, en partie liées à l’activité plus importante du e-commerce ou de pratiques numériques de travail telles que les visioconférences. « Parmi ces attaques, nous retrouvons notamment le zoom-bombing » rapporte Hervé Debar, chercheur à Télécom SudParis en sécurité des systèmes d’information.

Le Zoom-bombing

Zoom est une plateforme de visioconférence, sur laquelle beaucoup de communications actuelles, typiquement pour le télétravail, se reposent. « C’est un système fonctionnant très bien » indique le chercheur, « bien qu’il soit controversé car, hébergé aux États-Unis, il pose des questions de conformité notamment avec le RGPD ».

Le zoom-bombing est une manière d’attaquer les utilisateurs de ce type de plateforme pour en limiter le fonctionnement. « Il y a de vraies problématiques liées à l’usage de logiciels participatifs, car il est nécessaire d’installer un client et il y a donc un risque de laisser une porte ouverte sur notre machine » précise Hervé Debar.

Il y a un intérêt de nuisance à ce genre de pratique, et éventuellement un aspect d’espionnage, bien qu’il faille « beaucoup de puissance pour qu’un tiers malveillant s’insère dans la réunion souhaitée » ajoute-t-il. Ces réunions virtuelles sont définies par des identifiants, des suites de caractères plus ou moins longues. Pour essayer de s’insérer dans une réunion l’attaqueur va générer des identifiants aléatoirement en espérant tomber sur une réunion active.

« Il y a donc peu de probabilité de tomber sur une réunion particulière dans un but d’espionnage » résume Hervé Debar. « Cela dit, tomber sur une réunion active au hasard dans un but de nuisance est plus facile dans la situation actuelle, car il y a beaucoup plus de réunions ». Un algorithme pourrait servir à générer ces tags valides. Cela fonctionne comme un robot appelant des numéros fixes : il appelle continuellement des numéros et si quelqu’un décroche à l’autre bout du fil, il passe la main à un opérateur.

Notons que Zoom a effectivement pris en compte certains aspects de la cybersécurité de ses services et tente de fournir des réponses adaptées. Pour diminuer le risque, il convient également de protéger ses réunions, notamment par l’usage d’un code d’accès. Au-delà du zoom-bombing, des attaques plus traditionnelles sont adaptées au contexte de la crise sanitaire. C’est le cas du phishing — ou « hameçonnage » en français.

Dans quel but ?

Le but de l’hameçonnage est de trouver un appât convaincant pour pousser le destinataire à cliquer, à vouloir aller plus loin. « Les techniques de phishing ont migré de la vente de Viagra il y a quelques années à celle des masques ou autres produits médicaux » indique Hervé Debar. « Cela reflète le besoin des gens. Plus ils vont être préoccupés, et plus ils seront vulnérables à ce genre d’attaques. » La peur de tomber malade, associée à un manque de protections disponibles, peut donc favoriser ce type de pratiques.

Vous recevez un e-mail : nous avons des stocks de masques ! Vous pouvez acheter X masques pour X euros. Vous payez alors le prix pour votre commande mais n’en voyez jamais la couleur. « C’est de l’escroquerie pure et simple » déclare Hervé Debar. Mais ces pratiques peuvent aussi prendre des formes plus indirectes, en collectant votre numéro de carte de crédit et d’autres informations personnelles sensibles. Ces informations peuvent être utilisées directement, ou revendues à des tiers. Les messages, liens et vidéos peuvent également contenir des liens vers le téléchargement d’un logiciel malveillant qui s’installe alors sur l’ordinateur, ou d’une application malveillante concernant les smartphones.

Ces derniers temps, ce type d’e-mail a adopté une nouvelle technique. Hervé Debar indique que « le discours est agencé comme une réponse, comme si le destinataire avait fait une commande auprès de son fournisseur ». Cela vise à enrichir la confiance en laissant penser que les personnes se connaissent, et donc à favoriser la possibilité de tomber dans le panneau.

Au sens économique, ce sont malheureusement des pratiques rentables. « Bien que très peu de personnes deviennent effectivement des victimes, le coût opérationnel est très faible » précise le chercheur. « Cela fonctionne de la même manière que la fraude téléphonique et les numéros surtaxés ».

L’incertitude sur les sources d’informations a aussi tendance à amplifier ce phénomène. Dans cette ambiance assez anxiogène, on voit cela à travers la polémique sur la chloroquine. « Le doute qui plane sur ces informations est propice à faire de grandes campagnes de phishing, d’autant plus que l’idée que cela puisse être dangereux a du mal à passer ».

Comment s’en protéger ?

« Pour bien réagir et se protéger des attaques de phishing, c’est essentiellement une question de vigilance et de bon sens » annonce Hervé Debar. En ajoutant qu’une « bonne connaissance des fournisseurs et une bonne vision des stocks seraient la meilleure défense ». Pour les hôpitaux et centres de santé, le système institutionnel fait qu’ils connaissent leurs fournisseurs et savent où passer des commandes sûres.

« Il faut aussi se dire que ces produits répondent à un certain niveau de qualité » ajoute Hervé Debar. « Il serait surprenant que des personnes puissent en produire comme par magie. On sait qu’il y a un manque important aujourd’hui, et si les gouvernements peinent à s’en procurer, cela ne devrait pas être plus facile pour les particuliers ».

L’informatique facilite les questions logistiques dans les centres de santé, par exemple les stocks ou le transport des patients, et il est important que ces établissements puissent continuer à communiquer. Il peut donc y avoir des attaques, notamment des délits de services visant à saturer les réseaux. « Il y a eu des délits de service sur les hôpitaux de l’APHP, qui ont effectivement été bloqués. Cela peut sembler une bonne idée de limiter les connexions extérieures et l’utilisation de la bande passante ».

Tiphaine Claveau pour I’MTech

Trackbacks (rétroliens) & Pingbacks

[…] Phishez-nous la paix ! […]

[…] Phishez-nous la paix ! […]

[…] Phishez-nous la paix ! […]

Laisser un commentaire

Rejoindre la discussion?N’hésitez pas à contribuer !