L’attaque matérielle, une menace sournoise pour les objets connectés

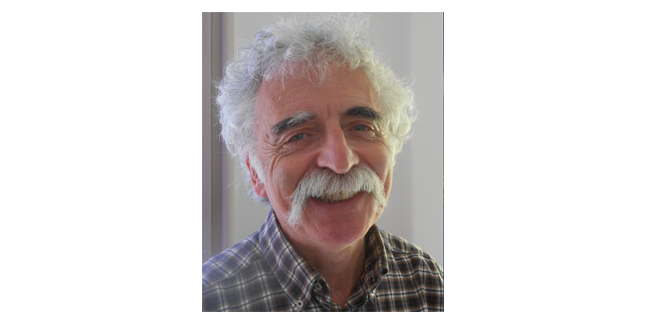

Virus, maliciels, logiciels espions et autres pathologies numériques ne sont pas la seule façon d’exploiter la vulnérabilité des systèmes informatiques. Moins connues que ces attaques purement logicielles, les attaques matérielles sont tout aussi dangereuses. Elles consistent à tirer directement parti d’une interaction avec les composants électroniques d’un système. Sournoises, ces attaques sont particulièrement efficaces contre les objets connectés. L’équipe de Jean-Max Dutertre à Mines Saint-Étienne s’attache à mettre au point des contre-mesures pour s’en protéger.

[divider style= »normal » top= »20″ bottom= »20″]

Cet article fait partie de notre dossier Cybersécurité : nouveaux temps, nouveaux enjeux

[divider style= »normal » top= »20″ bottom= »20″]

Enguerrand dit : « Ok Google, allume la lumière ! » Et la lumière fut dans le salon de son appartement. La commande vocale est l’un des quelques avantages des ampoules connectées Philips Hue pour leur utilisateur. S’y ajoute la possibilité de changer les couleurs de la pièce ou de programmer des ambiances lumineuses. Toutefois, ces agréments viennent avec leur revers : une vulnérabilité accrue face aux cyberattaques. En mai 2017, une équipe de chercheurs israéliens présentait différentes failles touchant ces ampoules lors d’une conférence à San Jose, en Californie. Les scientifiques exposaient ainsi un cas emblématique d’attaque sur des objets connectés du quotidien. Pour Jean-Max Dutertre, chercheur à Mines Saint-Étienne en sécurité des systèmes électroniques, « ces travaux illustrent très bien les vulnérabilités de l’internet des objets aux attaques matérielles. »

Les menaces informatiques sont en effet souvent réduites aux virus et maliciels (ou malwares). Pourtant, les attaques matérielles sont également un danger conséquent pour la sécurité des objets connectés. « Ce type d’attaque, à la différence des attaques logicielles, cible la partie matérielle d’un système électronique, comme les circuits » explique le chercheur. Dans le cas des lampes Philips Hue, les scientifiques ont effectué une attaque par observation lors de la mise à jour d’une ampoule. En recevant les paquets de données, le microcontrôleur de la lampe est fortement sollicité. « L’équipe israélienne a observé le courant consommé par cette pièce » détaille Jean-Max Dutertre. Or cette consommation est corrélée au traitement des données. En analysant les variations de puissance du microcontrôleur en fonction des données reçues, ils ont pu en déduire la clé cryptographique protégeant la mise à jour. Une fois celle-ci obtenue, ils l’ont utilisée pour diffuser une version modifiée de la mise à jour dans les autres ampoules de la série utilisant la même clé, et ainsi prendre leur contrôle.

« Sur un circuit électronique non protégé, ce type d’attaque marche à tous les coups » assure le chercheur de Mines Saint-Étienne, qui travaille à contrer ce type d’attaque. Or la sécurité du matériel est souvent laissée pour compte. Par méconnaissance ou par inadvertance, nombre d’entreprises mettent surtout l’accent sur la protection des logiciels, en utilisant notamment la cryptographie. « De ce côté-là, les algorithmes mathématiques sont sûrs » reconnaît Jean-Max Dutertre. « Mais dès lors qu’un accès au matériel est possible, pour observer sa réaction lorsque le système traite de l’information, cette sécurité est compromise, car les clés cryptographiques peuvent être déduites. »

Et les risques sont multiples, même pour des objets connectés qui paraissent insignifiants. En envoyant une fausse mise à jour à une ampoule connectée, celle-ci peut renvoyer vers l’attaquant des informations personnelles sur son utilisateur. Savoir quand une ampoule est allumée la journée revient à savoir quand la personne est chez elle, et donc également les moments où elle est absente pour programmer un éventuel cambriolage. En rendant inutilisable toute une série d’ampoules connectées, un attaquant peut aussi porter un préjudice économique au fabricant. Enfin, il est aussi possible de faire envoyer aux ampoules de nombreuses requêtes vers les sites du fabricant, saturant ses serveurs qui ne peuvent alors plus répondre aux requêtes réelles — on parle alors d’attaque par déni de service. Cela cause des soucis économiques pour l’entreprise, mais porte également atteinte aux véritables utilisateurs pour lesquels les requêtes envoyées par leurs ampoules ne sont pas traitées. La qualité de service en est alors dégradée.

Lutter contre les attaques matérielles

Quelles sont alors les mesures à prendre pour se défendre contre ces attaques matérielles ? À Mines Saint-Étienne, Jean-Max Dutertre et son équipe s’attachent d’abord à maîtriser les différents types d’attaque, à les connaître en profondeur pour mieux s’en protéger. À part l’attaque par observation, qui consiste à regarder comment le matériel réagit, il existe également l’attaque par perturbation. Dans ce deuxième cas, l’attaquant perturbe volontairement le matériel lorsqu’il traite des données. « En envoyant une illumination laser ou une anomalie rapide dans l’alimentation, un bit ou un octet des données transmises va être modifié » précise le chercheur. La réaction du matériel lorsqu’il traite les données modifiées est ensuite comparée à sa réaction lorsqu’il traite des données inaltérées. La différence permet à nouveau de remonter aux clés de chiffrement pour accéder aux informations envoyées.

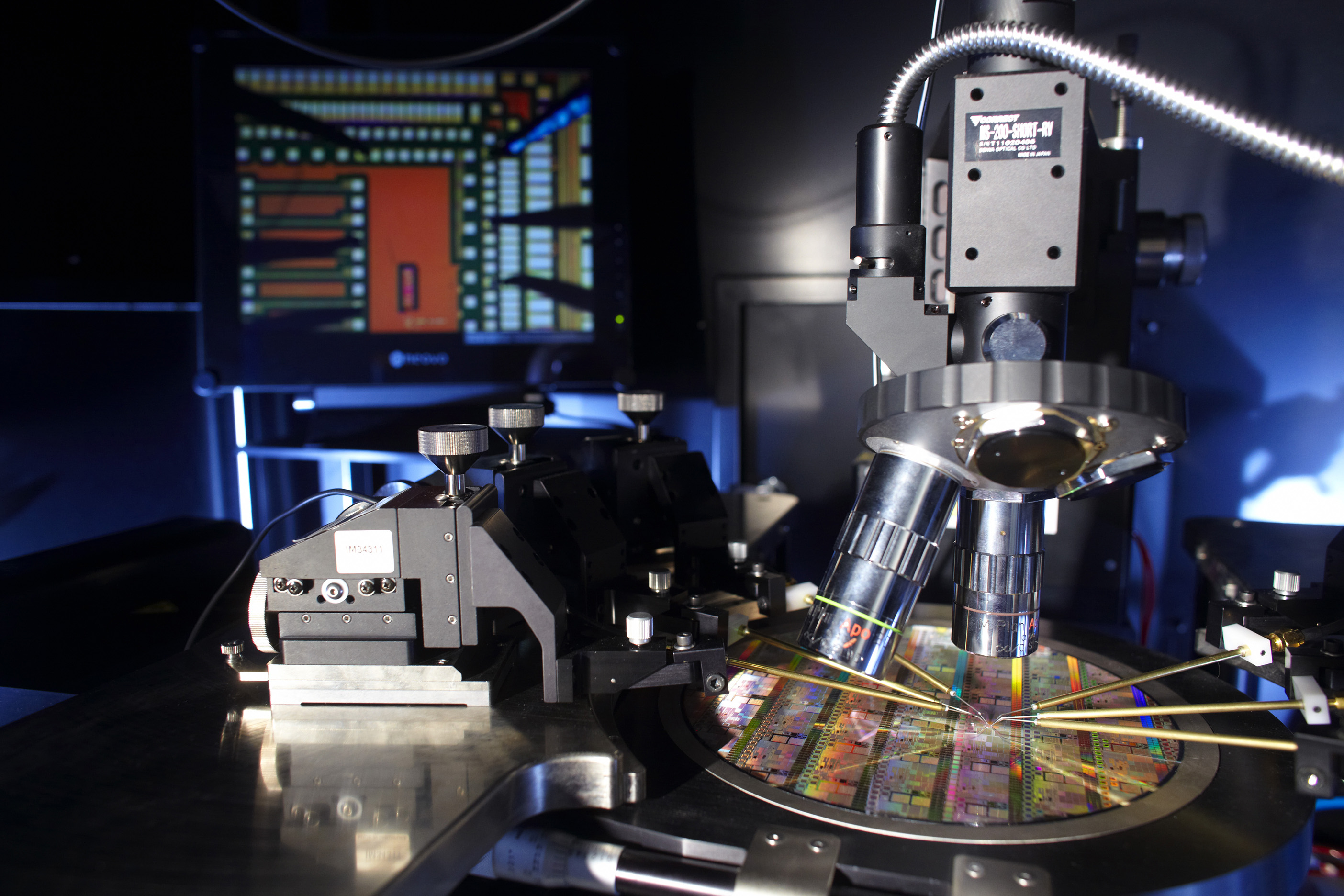

Dans les laboratoires de Mines Saint-Étienne, les chercheurs injectent eux-mêmes des fautes par laser dans les systèmes électroniques. Cela leur permet de mieux comprendre leur comportement en cas d’attaque matérielle par perturbation.

Face à ces deux types d’attaque, il existe plusieurs contre-mesures. La première grande catégorie revient à entraver les traitements statistiques effectués par l’attaquant pour déduire la clé à partir des informations de fonctionnement de l’appareil. « Nous pouvons par exemple désynchroniser les calculs que va effectuer un objet connecté lorsqu’il reçoit des données » illustre Jean-Max Dutertre. En somme, il s’agit d’exécuter les codes et les opérations de calcul de façon décalée ou découpée dans le temps. Il est alors plus difficile de comprendre à quelle tâche est liée une activité plus importante des processeurs d’un objet connecté. Autre possibilité : masquer les données, effectuer les calculs sur des données masquées, et les démasquer une fois l’opération terminée. L’attaquant n’obtient alors des informations que sur les données masquées, et ne peut pas remonter aux données réelles. La seconde famille de contre-mesure consiste à agir directement sur le matériel. « Dans ce cas-là, nous allons directement modifier le circuit de l’objet connecté, en ajoutant des capteurs par exemple » décrit Jean-Max Dutertre. « Ceux-ci permettent de repérer les attaques par perturbation, en détectant une illumination laser ou un changement dans l’alimentation. »

Ces contre-mesures sont de plus en plus prises en compte par les grands constructeurs de composants ou les grands fabricants d’objets connectés. L’équipe de Mines Saint-Étienne travaille par exemple en partenariat avec STMicroelectronics pour pousser toujours plus loin la sécurité des circuits. Toutefois, les plus petites entreprises ne sont pas toujours informées des failles matérielles, et encore moins des solutions. « Beaucoup de start-up ne connaissent pas ces types d’attaque par exemple » constate le chercheur. Or elles constituent une large communauté parmi les producteurs d’objets connectés. En Europe la réglementation est en train d’évoluer sur le plan de la cybersécurité. Depuis le 9 mai dernier, tous les États-membres de l’Union européenne doivent appliquer la directive sur la sécurité des réseaux et des systèmes d’information. Celle-ci prévoit notamment le renforcement des capacités nationales en cybersécurité, et une meilleure coopération entre les États. Dans ce contexte favorisant les avancées techniques, la menace des attaques matérielles sera très vraisemblablement mieux prise en compte.

En attendant, les chercheurs de Mines Saint-Étienne continuent de développer de nouvelles mesures pour lutter contre ces attaques. « C’est assez ludique » s’amuse Jean-Max Dutertre. « Nous mettons en place des défenses, et nous les testons en essayant de les passer. Lorsque nous y arrivons, nous devons trouver de nouveaux moyens de nous protéger face à nous-mêmes. » Une sorte de partie d’échec face à soi-même. Toutefois, le chercheur reconnaît l’importance de la collaboration scientifique dans cette tâche. « Il faut rester humble : parfois nous pensons avoir trouvé une bonne défense, et une autre équipe de chercheurs parvient à la contourner. » Un travail d’équipes international, qui permet de rester toujours à la pointe et de pallier les vulnérabilités des technologies même les plus performantes.

Trackbacks (rétroliens) & Pingbacks

[…] L’attaque matérielle, une menace sournoise pour les objets connectés, un sujet de l’IMT […]

[…] L’attaque matérielle, une menace sournoise pour les objets connectés […]

[…] peuvent toucher les particuliers, comme les entreprises. « Par rapport aux attaque logicielles, les attaques matérielles sont beaucoup plus difficiles à exécuter. Elles nécessitent d’être à proximité de la […]

Laisser un commentaire

Rejoindre la discussion?N’hésitez pas à contribuer !